多个零日漏洞和持久性机制在中国网络间谍行动中被利用

中国网络间谍活动UNC3886利用多种手段持续攻击

关键要点

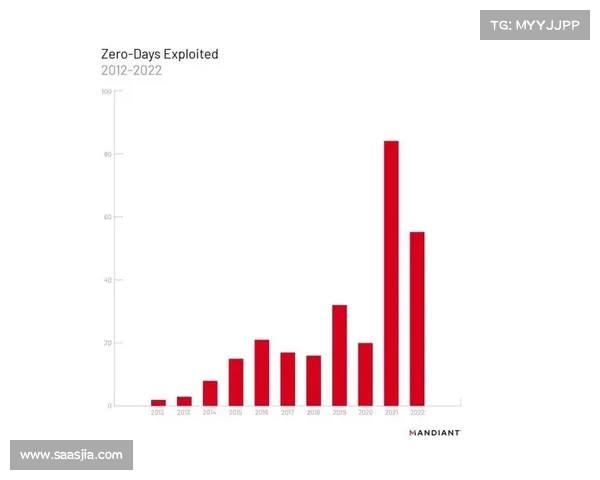

中国网络间谍组织UNC3886通过利用Fortinet、VMware和Ivanti软件的漏洞,对全球多个行业进行攻击。该组织采取了多种持久性机制以达到长期入侵的目的,主要针对北美、东南亚和大洋洲的科技、能源、公共事业、航空航天、防务和电信领域。他们运用了Reptile和Medusa根工具,实现了在目标网络中进行用户凭证记录和横向移动。攻击还涉及了下一代Crosswalk恶意软件MOPSLED和RIFLESPINE后门,前者可以从指挥和控制服务器检索插槽,后者则能通过Google Drive进行文件传输和命令执行。根据The Hacker News的报道,UNC3886不仅仅是利用软件漏洞进行攻击,还通过复杂的手段持续监控并侵入全球范围内的多家组织。Mandiant的一份报告指出,该组织通过感染客虚拟机来规避检测,使用了Reptile和Medusa根工具,其中Medusa使得用户凭证记录和目标网络的横向移动成为可能。

旋风加速下载另外,该组织的攻击还包括了部署MOPSLED这一Crosswalk恶意软件的后续版本。这种恶意软件能够通过指挥与控制服务器进行插件的检索。此外,RIFLESPINE后门使得他们能够通过Google Drive进行文件转移和命令执行。值得注意的是,针对易受攻击的VMware实例的入侵行动中,UNC3886还使用了一个特洛伊病毒化的TACACS守护进程,以及VIRTUALSHINE、VIRTUALSPHERE和VIRTUALPIE这些后门。

攻击手段概述Reptile,Medusa 根工具造成用户凭证记录和网络横向移动的主要工具,能够避开检测。MOPSLEDCrosswalk恶意软件的后续版本,支持从指挥与控制服务器检索插件。RIFLESPINE通过Google Drive实现文件传输和命令执行的后门。TACACS 守护进程被特洛伊病毒化以执行恶意操作。VIRTUALSHINE/ VIRTUALSPHERE/ VIRTUALPIE额外的后门,用于持续攻击和数据窃取。总体来看,UNC3886借助多种高端技术手段和策略,对其目标实施了长期的渗透和监控,突显了其复杂的网络攻击能力和高效的入侵手法。